Что такое криптография и шифрование информации

Что изучает наука криптология

Мировая практика выработала три основных способа защиты информации:

- физическая защита;

- стенографическая защита;

- криптографическая защита.

Физическая защита

Сущность метода заключается в создании надежного канала связи. Как правило, речь идет о защите материального носителя (бумаги, магнитного диска или флэш-карты). Каналом связи в различные периоды истории являлись секретные курьеры, почтовые голуби или засекреченные радиочастоты. Этот метод используется и в современных автоматизированных системах обработки данных: для них создают условия изоляции и охраны.

Стенографическая защита

Защита подразумевает не только физическую маскировку и изоляцию носителя, но и попытку скрыть сам факт существования информации, которая интересует противника. Как правило, секретную информацию прячут на видном месте среди незасекреченных данных.

Например: под маркой на почтовом конверте или под обложкой книги может быть скрыта микрофотография. Важные данные прячут в книгах, пуговицах, каблуках туфлей и даже в пломбах зубов.

С развитием информационных технологий кардинально изменились или усложнились стенографические методы. Например: секретное сообщение может быть спрятано в файле с графическим изображением, где младший бит в описании пикселей заменяется битом сообщения.

Криптографическая защита

Наиболее надежный и современный способ защиты. Чтобы скрыть информацию от противника, данные проходят специальное преобразование.

Определение! Криптография – это, в переводе с греческого, «тайнопись», наука, которая занимается математическими методами преобразования информации.

Криптоанализ – занимается преодолением криптографической защиты без знания ключей.

Криптографию и криптоанализ объединяют в одну науку – криптологию. Она занимается следующими вопросами:

- оценкой надежности систем шифрования;

- анализом стойкости шифров;

- преобразованием информации для защиты от несанкционированного вмешательства.

Современные методы шифрования данных бывают настолько сложны, что в них могут разобраться только специалисты узкого профиля, занимающиеся математическим анализом и информационными технологиями.

Криптографические методы требуют больших финансовых вложений: чем выше требуемый уровень защиты информации, тем выше стоимость шифрования.

Симметричные алгоритмы

Симметричное шифрование предусматривает использование одного и того же ключа и для зашифрования, и для расшифрования. К симметричным алгоритмам применяются два основных требования: полная утрата всех статистических закономерностей в объекте шифрования и отсутствие линейности. Принято разделять симметричные системы на блочные и поточные.

В блочных системах происходит разбиение исходных данных на блоки с последующим преобразованием с помощью ключа.

Обычно при симметричном шифровании используется сложная и многоступенчатая комбинация подстановок и перестановок исходных данных, причем ступеней (проходов) может быть множество, при этом каждой из них должен соответствовать «ключ прохода»

Операция подстановки выполняет первое требование, предъявляемое к симметричному шифру, избавляясь от любых статистических данных путем перемешивания битов сообщения по определенному заданному закону. Перестановка необходима для выполнения второго требования – придания алгоритму нелинейности. Достигается это за счет замены определенной части сообщения заданного объема на стандартное значение путем обращения к исходному массиву.

Симметричные системы имеют как свои преимущества, так и недостатки перед асимметричными. К преимуществам симметричных шифров относят высокую скорость шифрования, меньшую необходимую длину ключа при аналогичной стойкости, большую изученность и простоту реализации. Недостатками симметричных алгоритмов считают в первую очередь сложность обмена ключами ввиду большой вероятности нарушения секретности ключа при обмене, который необходим, и сложность управления ключами в большой сети.

Примеры симметричных шифров

- ГОСТ 28147-89 — отечественный стандарт шифрования

- 3DES (Triple-DES, тройной DES)

- RC6 (Шифр Ривеста )

- Twofish

- SEED - корейский стандарт шифрования

- Camellia – японский стандарт шифрования

- CAST (по инициалам разработчиков Carlisle Adams и Stafford Tavares)

- IDEA

- XTEA - наиболее простой в реализации алгоритм

- AES – американский стандарт шифрования

- DES – стандарт шифрования данных в США до AES

Требования к криптографическим системам защиты информации

Основные нормы для всех современных криптографических систем защиты подразумевают, что зашифрованное сообщение может быть прочитано только при помощи заданного ключа, а доступность алгоритма шифрования не повлияет на уровень защиты.

Перечисленные требования выполняются не для всех алгоритмов шифрования. В частности, требование отсутствия слабых ключей (ключей, которые позволяют крипто аналитику вскрыть зашифрованное сообщение) не выполняется для некоторых более ранних блочных шифров.Однако новые системы шифрования удовлетворяют требуемым параметрам.

Криптография и криптовалюты

Большинство криптовалют служат совершенно другим целям, нежели отправка секретных сообщений, но, несмотря на это, криптография играет здесь ключевую роль. Оказалось, что традиционные принципы криптографии и используемые для неё инструменты имеют больше функций, чем мы привыкли считать.Наиболее важные новые функции криптографии — это хеширование и цифровые подписи.

Взлом кода

Вы можете заметить, что даже без ключа шифр Цезаря не так сложно взломать. Каждая буква может принимать только 25 разных значений, а для большинства значений сообщение не имеет смысла. С помощью проб и ошибок вы сможете расшифровать сообщение без особых усилий.

Взлом шифрования с использованием всех возможных вариаций называют брутфорсом (bruteforce, англ. — грубая сила). Такой взлом предполагает подбор всех возможных элементов до тех пор, пока решение не будет найдено. С увеличением вычислительных мощностей брутфорс становится всё более реалистичной угрозой, единственный способ защиты от которой — увеличение сложности шифрования. Чем больше возможных ключей, тем сложнее получить доступ к вашим данным «грубой силой».

Современные шифры позволяют использовать триллионы возможных ключей, делая брутфорс менее опасным. Тем не менее утверждается, что суперкомпьютеры и в особенности квантовые компьютеры вскоре смогут взломать большинство шифров посредством брутфорса из-за своих непревзойдённых вычислительных мощностей.

Как уже говорилось, расшифровка сообщений со временем становится всё труднее. Но нет ничего невозможного. Любой шифр неотъемлемо связан с набором правил, а правила в свою очередь могут быть проанализированы. Анализом правил занимается более тонкий метод дешифровки сообщений — частотный анализ.

С колоссальным усложнением шифров в наши дни эффективный частотный анализ можно осуществить только с использованием компьютеров, но это всё ещё возможно. Этот метод анализирует повторяющиеся события и пытается найти ключ, используя эту информацию.

Давайте снова рассмотрим пример шифра Цезаря, чтобы разобраться. Мы знаем, что буква E используется гораздо чаще, чем другие буквы в латинском алфавите. Когда мы применяем это знание к зашифрованному сообщению, мы начинаем искать букву, которая повторяется чаще всего. Мы находим, что буква H используется чаще других, и проверяем наше предположение, применяя к сообщению сдвиг -3. Чем длиннее сообщение, тем легче применить к нему частотный анализ.

Другие криптографические системы.

Криптография включает в себя и системы тайнописи, отличные от вышеописанных. Для сокрытия исходного сообщения могут использоваться симпатические (невидимые) чернила. Секретные сообщения могут содержаться в нотной партитуре в виде особой записи отдельных нот, а также мелодических и гармонических секвенций. В фотографии для сокрытия сообщения применяется метод микроскопических точек. Сообщение может быть также спрятано в рисунке, чертеже или картине.

Важные определения

- Шифрование – процесс криптографического преобразования текста на основе определенного параметра (ключа) и алгоритма.

- Расшифрование – криптографическое преобразование шифрованного текста в исходный.

- Шифр – совокупность обратимых преобразований исходных данных в скрытый текст.

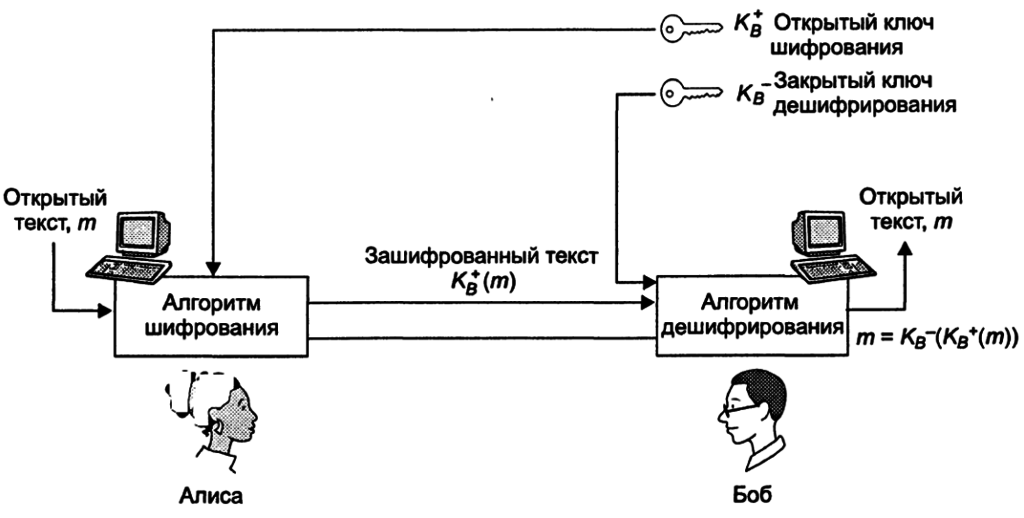

- Шифр с открытым ключом (ассиметричный) – шифр с двумя ключами: шифрующим и расшифровывающим.

- Исходный текст – данные, не обработанные посредством криптографических методов.

- Шифрованный текст – данные с ключом, обработанные криптосистемой.

- Ключ – параметр шифра, с помощью которого производится преобразование текста.

- Открытый ключ – один из двух ключей ассиметричной криптосистемы, который находится в свободном доступе.

- Закрытый ключ – секретный ключ ассиметричной системы шифрования.

- Дешифрование – извлечение исходного текста без использования криптографического ключа, используя только шифровочный.

- Криптостойкость — устойчивость шифра для дешифрования криптоаналитиком без знания ключа.

Эволюция криптографии

Сообщения шифруются для защиты их содержимого. Это подразумевает, что всегда будут стороны, заинтересованные в получении данной информации. Поскольку люди так или иначе достигают успехов в расшифровке различных кодов, криптография вынуждена адаптироваться. Современная криптография далеко ушла от обычного смещения букв в алфавите, предлагая сложнейшие головоломки, которые решать с каждым годом всё труднее. Вместо банального смещения буквы теперь могут заменяться на числа, другие буквы и различные символы, проходя через сотни и тысячи промежуточных шагов.

Цифровая эпоха привела к экспоненциальному увеличению сложности шифрования. Это связано с тем, что компьютеры принесли с собой резкое увеличение вычислительной мощности. Человеческий мозг по-прежнему остаётся самой сложной информационной системой, но, когда дело доходит до выполнения вычислений, компьютеры намного быстрее и могут обрабатывать гораздо больше информации.

Криптография цифровой эры связана с электротехникой, информатикой и математикой. В настоящее время сообщения обычно шифруются и дешифруются с использованием сложных алгоритмов, созданных с использованием комбинаций этих технологий. Однако, независимо от того, насколько сильным будет шифрование, всегда будут люди, работающие над его взломом.

Правовые нормы

Деятельность, связанная с криптографическим шифрованием, подлежит контролю со стороны государства. Криптография в России регулируется документом «Об утверждении положений о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами» постановленном Правительством Российской Федерации, обязательному лицензированию подлежат шифровальные средства и техническое обслуживание этих средств.

Кром того, предоставление услуг, касающихся шифрования информации, производства криптографических средств и их разработка находятся под контролем государства. На эти виды деятельности требуется специальное разрешение.

Приказ ФСБ России от 9 февраля 2005 г. N 66 «Об утверждении положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (положение пкз-2005)» определяет порядок разработки и использования средств шифрования.

В настоящее время действует закон, который определяет порядок разработки и эксплуатации криптографических средств.

Согласно Указу Президента РФ от 3 апреля 1995 государственным структурам запрещено использовать криптографические средства, защищенные технические устройства хранения, обработки и передачи информации, которые не имеют лицензии агентства правительственной связи.

Сферы применения криптографии

Применение криптографии позволяет выполнять следующие задачи:

- шифрование данных при их передаче по открытым каналам связи, например, посредством интернета);

- шифрование данных для защиты от несанкционированного доступа;

- шифрование информации при работе банка с клиентами во время выполнения операций с пластиковыми картами);

- обработка и хранение личных паролей пользователей интернет сетей;

- защита финансовых и отчетных документов организаций, которые передаются через удаленные каналы связи;

- банковское обслуживание предприятий через сети;

- обеспечение защиты информации, хранящейся на жестком диске компьютера от несанкционированного доступа через сеть.

Криптографические методы, разработанные в прошлом столетии, были направлены только на защиту информации от несанкционированного доступа. Сегодня спектр задач значительно расширился. Остро встала необходимость проверки подлинности сообщений, целостности передаваемых данных и источника пересылки.

История

До наших дней доходят интересные исторические сведения о некоторых стенографических способах защиты информации. В древней Греции практиковали следующий способ: тайное послание выцарапывали на бритой голове раба, а когда волосы отрастали, раба посылали к получателю. Адресат прочитывал послание, вновь побрив раба наголо.

Симпатические чернила – еще один очень распространенный способ передачи информации, которая не предусмотрена для посторонних глаз. Такими чернилами писали между строк обычного письма. Адресат получал сведения, воспользовавшись проявителем.

Исторические способы шифрования

Существуют достоверные исторические сведения о том, что практические методы шифрования широко использовались в Индии, Египте и Месопотамии. В Древнем Египте система скрытых посланий была создана кастой жрецов.

Воины Спарты использовали в качестве «шифровальной машины» цилиндрический жезл определенного диаметра, на который наматывалась полоска папируса. Сообщение писали открытым текстом и отправляли адресату, но прочитать сообщение можно было только намотав папирус на цилиндр того же диаметра.

У историков есть предположение о том, кто первым изобрел дешифровальное устройство. Его авторство приписывают Аристотелю: он сконструировал конусообразное копье, на которое наматывался папирус с перехваченным сообщением. Лента помещалась на конус и передвигалась до тех пор, пока на нужном диаметре не появлялся исходный текст.

Шифрование использовалось и в арабских странах. Считается, что само слово «шифр» произошло от арабской «цифры». Сведения о древнем криптоанализе можно найти в энциклопедии «Шауба аль-Аша».

История криптографии продолжилась и в средневековой Европе, где шифрованием занимались священники, военные, ученые и дипломаты. Трудами по криптографии в XIV-XVI веках увлекались секретари канцелярии католических понтификов Чикко Симоннети, Габлиэль де Лавинда и архитектор Леон Баттиста Альберти. Они внесли значительную лепту не только в теоретическое собрание методов и способов шифрования, но и в усовершенствование этих методов.

Криптографией занимались такие видные деятели и ученые своего времени как Платон, Пифагор, Галилей, Паскаль, да Винчи, Эйлер, Ньютон, Бэкон и многие другие.

В XIX веке, с началом научно-технического прогресса и изобретением телеграфа появились первые коммерческие и государственные шифры. Росла скорость шифрования. В конце века криптография окончательно оформилась в самостоятельную науку.

Вторая Мировая война и послевоенный период

Появление радиосвязи позволило передавать информацию с высокой скоростью и вывело шифрование на новый электромеханический, а после электронный уровень. Появились узкие специалисты по дешифровке и перехвату данных. В XX веке возникает специализация в криптографической деятельности. Появляются специалисты по шифрованию, по перехвату зашифрованных сообщений, по дешифрованию данных противника.

В 20е годы были сконструированы роторные шифровальные машины, которые выполняли все операции по преобразованию информации, что затем передавалась по радиоканалам. Они использовались всеми государствами-участниками Второй Мировой войны.

Алгоритмы для роторных машин разрабатывали лучшие математики и инженеры. К. Шеннон –один из видных деятелей того времени в своем труде сформулировал условия нераскрываемости шифров.

Электронные вычислители пришли на смену электромеханическим машинам в послевоенные годы прошлого столетия. Теперь информацию рассекречивали большими фрагментами. Криптографические программные средства начали использовать в коммерческих и гражданских целях для пересылки данных.

Криптография в цифровых технологиях

Криптография в цифровых технологиях необходима как инструмент защиты конфиденциальных данных а так же как средство противодействия незаконному копированию и распространению данных, являющихся интеллектуальной собственностью. Читать статью "Криптография в цифровых технологиях"

Современные методы засекречивания информации

В сегодняшнем гиперинформационном мире шифровальные технологии не просто вышли на новый уровень, но и претерпели значительные изменения. Теперь криптография как наука стала серьезно изучаться и реализовываться в различных направлениях.

Теперь в процессе обмена информацией участвуют не только две стороны: отправитель и адресат, но и другие абоненты. Появилась необходимость в надежной защите и новых способах передачи дешифровочных ключей. В 70е годы У. Диффи и М. Хеллман представили новый принцип шифрования с открытым начальным ключом. Его назвали ассиметричным. Это позволило расширить области использования криптографических методов. Сегодня они применяются в банковских операциях при работе с пластиковыми картами клиентов, в сфере электронной валюты, телекоммуникациях и многих других удаленных операциях, которые выполняются чрез локальную и глобальную сеть.

Современная криптография использует открытые алгоритмы шифрования. Распространены симметричные (DES, AES, Camellia, Twofish, Blowfish), и ассиметричные RSA и Elgamal (Эль-Гамаль) алгоритмы.

Методы шифрования используют как частные и юридические лица, так и государственные структуры. Так, США имеют государственный стандарт шифрования AES. Российская Федерация использует алгоритм блочного шифрования ГОСТ 28147-89 и алгоритм цифровой подписи ГОСТ Р 34.10-2001.

Одно из современных достижений криптографии это создание платежной системы с электронной валютой под названием «биткоин», которая уже широко используется при проведении многих коммерческих операций. Она была создана в 2009 году и считается первой подобной системой. На данный момент есть огромное количество криптовалют, которые пытаются улучшить и дополнить идеи реализованные в биткоине.

Хеширование

Хеширование — это криптографический метод преобразования больших объёмов данных в короткие значения, которые трудно подделать. Это ключевой компонент технологии блокчейн, касающийся защиты и целостности данных, протекающих через систему.

Этот метод в основном используется для четырёх процессов:

- верификация и подтверждение остатков в кошельках пользователей;

- кодирование адресов кошельков;

- кодирование транзакций между кошельками;

- майнинг блоков (для криптовалют, предполагающих такую возможность) путём создания математических головоломок, которые необходимо решить, чтобы добыть блок.

Криптографические примитивы

Для придания зашифрованной информации большей криптографической стойкости, в криптографической системе могут многократно применяться относительно простые преобразования – примитивы. В качестве примитивов могут использоваться подстановки, перестановки, циклический сдвиг или гаммирование.

Основы криптографии

Вышеупомянутый шифр Цезаря — один из простейших способов шифрования сообщений, полезный для понимания криптографии. Его также называют шифром сдвига, поскольку он заменяет исходные буквы сообщения другими буквами, находящимися в определённой позиции по отношению к первичной букве в алфавите.

Например, если мы зашифруем сообщение через шифр +3 на английском языке, то A станет D, а K станет N. Если же использовать правило -2, то D станет B, а Z станет X.

Это самый простой пример использования криптографии, однако на похожей логике строится и любой другой метод. Существует сообщение, которое секретно для всех, кроме заинтересованных сторон, и процесс, направленный на то, чтобы сделать это сообщение нечитаемым для всех, кроме отправителя и получателя. Этот процесс называется шифрованием и состоит из двух элементов:

Шифр — это набор правил, которые вы используете для кодирования информации. Например, сдвиг на X букв в алфавите в примере с шифром Цезаря. Шифр не обязательно должен быть засекречен, потому что сообщение можно будет прочитать только при наличии ключа.

Ключ — значение, описывающее, каким именно образом использовать набор правил шифрования. Для шифра Цезаря это будет число букв для сдвига в алфавитном порядке, например +3 или -2. Ключ — это инструмент для дешифровки сообщения.

Таким образом, многие люди могут иметь доступ к одному и тому же шифру, но без ключа они всё равно не смогут его взломать.

Процесс передачи секретного сообщения идёт следующим образом:

- сторона A хочет отправить сообщение стороне B, но при этом ей важно, чтобы никто другой его не прочитал;

- сторона A использует ключ для преобразования текста в зашифрованное сообщение;

- сторона B получает зашифрованный текст;

- сторона B использует тот же ключ для расшифровки зашифрованного текста и теперь может читать сообщение.

1970-2000-е годы

Публикация книги Дэвида Кана способствовала росту интереса к криптографии. Способами шифрования и дешифрования информации заинтересовались отдельные исследователи, частные лица и бизнес, который оценил перспективы новой науки. В то же время государства боролись с развитием открытой криптографии, чтобы системы шифрования не попали к террористам.

Наибольшее противодействие популяризации криптографии оказывало Агентство национальной безопасности США. Ведомство договорилось с компанией IBM о снижении криптостойкости своего шифра, выстроило грантовую систему, чтобы контролировать научное сообщество, а на изобретения обычных граждан накладывало грифы секретности в бюро патентов. Засекречивались все разработки, которые могли усовершенствовать военную технику.

В 1991 году в Соединенных Штатах пытались протолкнуть законопроект №266. Закон требовал от производителей телеком-оборудования оставлять черные ходы — «дыры», которые должны были дать возможность правительству читать зашифрованные сообщения.

Законопроект провалился, но еще до того энтузиаст Филипп Циммерман выложил в сеть PGP — бесплатное программное обеспечение с открытым исходным кодом для шифрования и электронной подписи сообщений. После этого на него завели уголовное дело по статье о незаконном экспорте вооружений.

Филипп Циммерман стремился дать людям возможность контролировать конфиденциальность в интернете. Он создал программу шифрования электронной почты Pretty Good Privacy (PGP), которую мог скачать любой желающий. Она стала самым популярным программным обеспечением шифрования электронной почты во всем мире

До 2000 года разные страны пытались внедрить систему депонирования ключей, которая бы позволяла спецслужбам по решению суда получать ключи шифрования пользователей, чтобы восстановить всю защищенную переписку. Но большинство стран из Организации экономического сотрудничества и развития отвергли эту идею, чтобы не нарушать неприкосновенность частной жизни.

«Самое значимое открытие в этот период — криптография с открытым ключом или несимметричная криптография, которую изобрели американские криптографы Уитфилд Диффи и Мартин Хеллман. Она основана на трудности разложения очень больших целых чисел на простые сомножители. Несимметричные алгоритмы шифрования используют в электронных цифровых подписях при их формировании и проверке», – добавляет Евгений Жданов.

Криптосистема с открытым ключом. Чтобы зашифровать сообщение, «Алиса» использует открытый ключ, а «Боб» — закрытый, для расшифровки. Никто кроме «Боба» не сможет расшифровать сообщение, так как больше ни у кого нет доступа к закрытому ключу. Даже «Алиса», которая зашифровала сообщение с помощью открытого ключа, не сможет его расшифровать

Наше время

С 1990-х годов страны начали в открытую формировать свои стандарты криптографических протоколов. США, к примеру, приняло в качестве стандарта для криптографии с закрытым ключом шифр Rijndael, более известный, как AES, в Европе приняли шифр NESSIE, в Японии – CRYPTREC.

Сами же алгоритмы сильно усложнились с точки зрения математических конструкций — чтобы затруднить криптоанализ (как линейный, так и на основе дифференциальных вычислений). Принципы выбора алгоритмов постепенно начали усложняться из-за новых требований, которые часто не связаны с математикой напрямую: например, из-за требований к устойчивости к атакам через сторонние каналы и посредством социальной инженерии.

«Также появляются совершенно новые направления в криптографии: на стыке математики и квантовых вычислений. Хотя у людей пока нет мощных квантовых компьютеров, уже разрабатываются способы взлома современных систем — в их числе алгоритм Шора. Но, используя технологии квантовых компьютеров, можно построить более надежные и совершенно новые механизмы передачи информации. Их разработка ведется с 1980-х годов», – рассказывает эксперт.

Квантовый алгоритм разложения числа на простые множители, который разработал Питер Шор. Алгоритм важен для задач квантовой криптографии: разложение натуральных чисел на множители используется при считывании банковских пластиковых карт и для других конфиденциальных операций. Нахождение способа дешифровки может обезоружить системы защиты

Компьютеризация и появление доступного интернета вывели криптографию в массы. Криптографические методы стали широко использовать бизнес и частные лица в электронных коммерческих операциях, телекоммуникациях и других сферах. Это привело к появлению новой валюты, которую не контролируют государства, — биткойн. И технологии, без которой не смогли бы проходить транзакции в криптовалютах, — блокчейн.

Сейчас криптография используется повсеместно. Кроме очевидного направления — передачи информации — это цифровое телевидение, сотовая связь, wi-fi, считывание билетов в транспорте, защита электронной почты от спама, банковские операции. Одно из новейших направлений — маркировка товаров для борьбы с подделками.

Именно оно является одной из самых важных задач для развития российской экономики. Ведь в 2015 году доля нелегального товарооборота достигала 9% рынка, то есть, фактически каждый десятый товар был подделкой. В абсолютных цифрах их стоимость достигала 2,5 триллионов рублей. Среди самых подделываемых товаров оказались одежда, обувь и алкоголь. На рынке минеральных вод доля нелегальных товаров достигла 20-25% в среднем и до 60% по отдельным позициям, подделывается 25% молочной продукции, каждый пятый флакон духов и каждая десятая пачка сигарет.

В 2018 году выявлено в 1,6 раза больше контрафакта, чем в 2017-м. Для того, чтобы обелить рынок было принято решение о создании единой системы цифровой маркировки и прослеживания товаров «Честный ЗНАК», которую реализуют Ростех и «Центр развития перспективных технологий».

Задача такой системы лежит как раз в плоскости криптографии. На упаковках товаров печатают Data Matrix-коды, которые состоят из двух частей: кода идентификации и криптохвоста. Коды генерирует система цифровой маркировки, в них зашифрована уникальная информация о товаре. Код идентификации определяет позицию товара в системе и едином каталоге, криптохвосты дополнительно шифруют каждый код на производстве. Из-за того, что система маркировки не хранит коды целиком, подделать их невозможно. Серию уникальных кодов нельзя и предсказать, а сам цифровой код не повторяется минимально в течение пяти лет с момента выпуска товарной позиции.

Одно из главных применений маркировки товаров. Покупатель может проверить, что товар в его руках — не подделка. Через приложение на смартфоне он считывает Data Matrix-код: если товар определился в системе, значит его произвели легально / ©Первый канал

Сейчас маркировка применяется в нескольких отраслях в добровольном режиме, обязательной же маркировке подлежат духи, шины, обувь, табак, фототехника и пять групп изделий легкой промышленности. С 1 января 2020 года стартует маркировка лекарств, в марте — молочной продукции.

Система маркировки позволяет отследить движение товара на протяжении всего жизненного цикла: выход с конвейера, отгрузка поставщику, передача в розничный магазин, включая проверку кода в магазине, когда товар попадает на полку. Это исключает возможность вбросить подделку в число легальных товаров / ©Честный ЗНАК

«Развитие компьютерных технологий революционно изменило принципы построения криптосистем. Криптография ушла далеко вперед от примитивных шифров к сложным алгоритмам шифрования. А появление мобильной связи, интернета и смартфонов вывело криптографию в гражданское поле.

Сегодня криптография влияет на большую часть нашей жизни. Без нее трудно представить, как работали бы интернет, банковские транзакции, электронные услуги. Информация стала сверхценной, что подталкивает криптографов постоянно совершенствовать криптографические решения и повышать безопасность», – резюмирует заместитель генерального директора по науке Концерна «Автоматика» Госкорпорации Ростех, специалист в области информационной безопасности Евгений Жданов.

Ростех статей30Ростех — российская государственная корпорация, созданная в конце 2007 года для содействия в разработке, производстве и экспорте высокотехнологичной промышленной продукции гражданского и военного назначения. В её составе более 700 организаций, из которых сформировано 14 холдинговых компаний. 11 из них — в оборонно-промышленном комплексе, 3 — в гражданских отраслях промышленности, а также более 80 организаций прямого управления.

Хеш-функции

Хешированием (от англ. hash) называется преобразование исходного информационного массива произвольной длины в битовую строку фиксированной длины.

Алгоритмов хеш-функций немало, а различаются они своими характеристиками – криптостойкостью, разрядностью, вычислительной сложностью и т.д.

Нас интересуют криптографически стойкие хеш-функции. К таким обычно предъявляют два требования:

- Для заданного сообщения С практически невозможно подобрать другое сообщение С' с таким же хешем

- Практически невозможно подобрать пар сообщений (СС'), имеющих одинаковый хеш.

Требования называются стойкостью к коллизиям первого рода и второго рода соответственно. Для таких функций остается важным и другое требование: при незначительном изменении аргумента должно происходить значительное изменение самой функции. Таким образом, значение хеша не должно давать информации даже об отдельных битах аргумента.

Примеры хеш-алгоритмов

- Adler-32

- CRC

- SHA-1

- SHA-2 (SHA-224, SHA-256, SHA-384, SHA-512)

- HAVAL

- MD2

- MD4

- MD5

- N-Hash

- RIPEMD-160

- RIPEMD-256

- RIPEMD-320

- Skein

- Snefru

- Tiger (TTH)

- Whirlpool

- ГОСТ Р34.11-94 (ГОСТ 34.311-95)

- IP Internet Checksum (RFC 1071)

Криптография и блокчейн

В блокчейне криптография используется для защиты и обеспечения конфиденциальности личностей и персональных данных, поддержания высокой безопасности транзакций, надежной защиты всей системы и хранилища.

Хеш функции

Хэш-функции в блокчейне взаимосвязаны между собой, с их помощью достигается защита информации и необратимость транзакций. Каждый новый блок транзакций связан с хэшем предыдущего блока, который в свою очередь образован на основе хэша последнего блока, образованного до него. Таким образом каждый новый блок транзакции содержит в себе всю информацию о предыдущих блоках и не может быть подделан или изменен.

Для того, чтобы новый блок был добавлен в блокчейн цепь, сеть должна прийти к общему консенсусу и подобрать хэш нового блока. Для этого при помощи вычислительной техники майнеры предлагают множество “nonce” — вариантов значения функции. Первый майнер, который сумел путем случайного подбора сгенерировать хэш, подходящий для комбинации с предыдущими данными, подписывает им блок, который включается в цепь, и новый блок уже должен будет содержать информацию с ним.

Благодаря применению технологии хэширования в блокчейне все транзакции, которые были выполнены в системе, можно выразить одним хэшем нового блока. Метод хэширования делает практически невозможным взлом системы, а с добавлением каждого нового блока устойчивость блокчейна к атакам только увеличивается.

Цифровые подписи

В блокчейне задействован асимметричный метод криптографии на основе публичных и приватных ключей. Публичный ключ служит адресом хранения монет, секретный — паролем доступа к нему. Закрытый ключ основан на открытом ключе, но его невозможно вычислить математическим путем.

Среди множества схем криптографии на основе открытого ключа наиболее распространенной является схема на основе эллиптических кривых и схема, основанная на разложении множителей. В биткоине задействована первая схема - эллиптических кривых. Закрытый ключ в нем имеет размер в 32 байта, открытый - 33 байта, а подпись занимает около 70 байт.

Квантовая криптография

Квантовая криптография по праву считается новым витком в эволюции информационной защиты. Именно она позволяет создать практически абсолютную защиту шифрованных данных от взлома. Идея использовать квантовые объекты для защиты информации от подделки и несанкционированного доступа впервые была высказана Стефаном Вейснером в 1970 г. Спустя 10 лет ученые Беннет и Брассард, которые были знакомы с работой Вейснера, предложили использовать квантовые объекты для передачи секретного ключа. Читать статью "Квантовая криптография (шифрование)"

Возможности и сферы применения

Изначально криптография использовалась правительством для безопасного хранения или передачи документов. Современные же асимметричные алгоритмы шифрования получили более широкое применение в сфере IT-безопасности, а симметричные методы сейчас применяются преимущественно для предотвращения несанкционированного доступа к информации во время хранения.

В частности криптографические методы применяются для:

- безопасного хранения информации коммерческими и частными лицами;

- реализации систем цифровой электронной подписи;

- подтверждения подлинности сертификатов;

- защищенной передачи данных онлайн по открытым каналам связи.

- https://CryptoPerson.ru/cryptography/obshhie-svedenija-o-kriptografii

- https://www.tadviser.ru/index.php/%D0%A1%D1%82%D0%B0%D1%82%D1%8C%D1%8F:%D0%9A%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B3%D1%80%D0%B0%D1%84%D0%B8%D1%8F

- https://coinspot.io/technology/chto-takoe-kriptografiya-i-kak-primenyaetsya-v-kriptovalyute/

- https://www.krugosvet.ru/enc/lingvistika/kriptografiya

- https://naked-science.ru/article/sci/sovremennaya-kriptografiya-zaboty

- https://psiheya-market.ru/stati/nauka-2/chto_takoe_kriptografiya_i_gde_ona_primenyaetsya